Redação do Site Inovação Tecnológica - 04/02/2011

Como Bill Gates bem sabe, o sistema operacional é o sistema nervoso do seu computador. Se o sistema operacional for corrompido, os atacantes podem assumir o controle do seu computador, roubar informações ou impedir que ele funcione.

Agora, pesquisadores da Universidade do Estado da Carolina do Norte, nos Estados Unidos, afirmam ter desenvolvido um sistema que utiliza recursos de hardware e de software para restaurar um sistema operacional que tenha sido comprometido por um ataque.

Fotografias do sistema operacional

A ideia parece simples demais para que não tivesse sido tentada antes: tirar "fotografias" do sistema operacional continuamente, por exemplo, durante as interrupções de software (IRQs) ou durante as chamadas ao sistema (system calls), quando os programas pedem que o sistema operacional desempenhe funções a seu cargo.

A maioria dos ataques graves ocorre quando o atacante corrompe um aplicativo - o navegador da web, por exemplo - e, em seguida, o utiliza para fazer chamadas ao sistema, ganhando acesso aos arquivos, entre inúmeras outras possibilidades.

O conceito é tirar um instantâneo do sistema operacional em momentos estratégicos, quando ele está funcionando normalmente e, em seguida, se o sistema operacional for atacado, apagar tudo o que foi feito desde que o último instantâneo foi tirado - efetivamente voltando no tempo para o momento anterior ao ataque.

O mecanismo também permite que o sistema operacional identifique a origem do ataque e o isole, de modo a se tornar imune a novos ataques a partir desse aplicativo.

Autodefesa do sistema operacional

Na verdade essa ideia já foi tentada muitas vezes antes, mas foi abandonada como sendo impraticável - o sistema vai passar mais tempo cuidando de si mesmo do que dos aplicativos do usuário.

"Mas nós desenvolvemos um suporte de hardware que permite que o sistema operacional incorpore esses componentes de sobrevivência de forma mais eficiente, de modo que eles consomem menos tempo e energia," afirma Dr. Yan Solihin, coautor do artigo que descreve a nova estratégia de autodefesa.

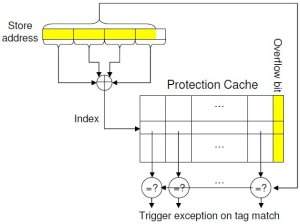

O suporte de hardware consiste basicamente na adição de um cache ao microprocessador, dedicado à tarefa de proteção.

Solihin e seus colegas afirmam que seu novo sistema de sobrevivência ocupa menos de 5 por cento dos recursos computacionais já normalmente consumidos pelo sistema operacional.

Agora é só esperar para ver se os "fabricantes de sistemas operacionais" e de processadores acham a ideia boa o suficiente para incorporá-la em seus produtos - ou encontrem alguma falha em seu projeto.

Bibliografia:

Architectural Framework for Supporting Operating System Survivability

Xiaowei Jiang, Yan Solihin

IEEE International Symposium on High-Performance Computer Architecture Proceedings

http://www4.ncsu.edu/~xjiang/files/hpca-surv.pdf